صراط: نام این

جاسوس سایبری از سوی شرکت «Regin» عنوان شده و از سال ۲۰۰۸ از آن برای

جاسوسی و به دست آوردن اطلاعات در حجم و گستره وسیع، از دولتها تا افراد

عادی استفاده شده است. همچنین اشاره شده که طراحان این جاسوس سایبری که

پیچیدهترین Spyware تاریخ لقب گرفته، در سال ۲۰۱۱ نسخه اصلی آن را رها

کردهاند تا نسخه پیچیدهتر آن را در سال ۲۰۱۳ به کار گیرند.

سیمانتک

صراحتا بیان کرده است: تروجان از نوع Back door با نام Regin بخشی از

بدافزاری است که سطح بالایی از پیچیدگی و تلاش تکنیکی را نشان میدهد که

تا پیش از این در هیچ گونه موارد مشابهی دیده نشده و برای ساخت آن اگر نه

سالها، اما ماهها تلاش به کار رفته است.

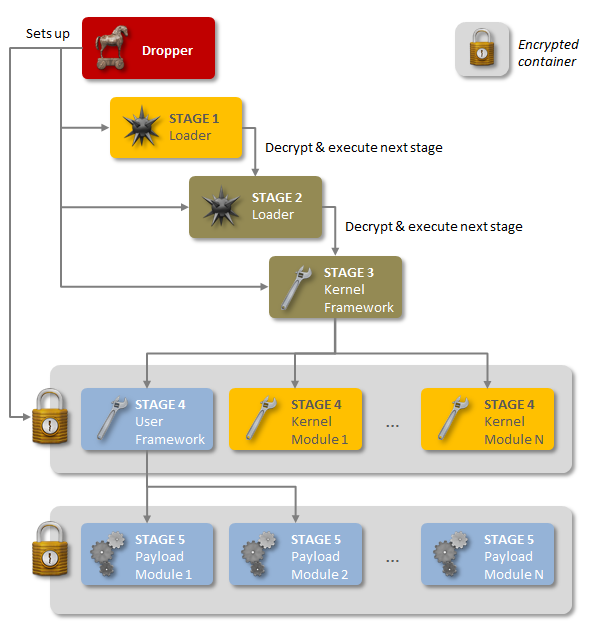

این بدافزار از یک متودولوژی ماژولار و قدم به قدم استفاده میکند که به طراحان و کنترل کنندگان آن این امکان را میدهد تا بر اساس نوع هدف خود، قابلیتها و امکانات لازم آن را به شکل مناسب استفاده کنند. برخی از عملکردهای این بدافزار بسیار پیشرفته بوده و نمایانگر درجه بالای تخصص طراحان آن در این حوزه است.

قابلیتهای اصلی این بدافزار شامل امکانات Remote Access Trojan یا RAT است که اقداماتی از قبیل عکاسی از صفحه کاری، در اختیار گرفتن کنترل ماوس و کلیک آن، سرقت گذرواژهها، رصد ترافیک شبکه و بازیابی اطلاعات پاک شده است.

این بدافزار از یک متودولوژی ماژولار و قدم به قدم استفاده میکند که به طراحان و کنترل کنندگان آن این امکان را میدهد تا بر اساس نوع هدف خود، قابلیتها و امکانات لازم آن را به شکل مناسب استفاده کنند. برخی از عملکردهای این بدافزار بسیار پیشرفته بوده و نمایانگر درجه بالای تخصص طراحان آن در این حوزه است.

قابلیتهای اصلی این بدافزار شامل امکانات Remote Access Trojan یا RAT است که اقداماتی از قبیل عکاسی از صفحه کاری، در اختیار گرفتن کنترل ماوس و کلیک آن، سرقت گذرواژهها، رصد ترافیک شبکه و بازیابی اطلاعات پاک شده است.

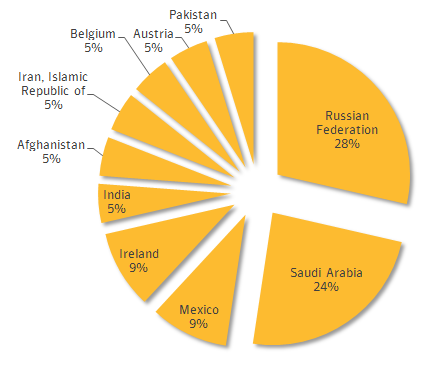

بر اساس گزارش شرکت

سیمانتک، بخش مهمی از فعالیتهای این بدافزار یعنی بیش از ۵۰ درصد آن در

کشورهای روسیه و عربستان سعودی بوده است. سایر کشورهایی که به شکل اساسی

فعالیت این بدافزار در آنها مشهود بوده است، عبارتند از: مکزیک، بلژیک،

افغانستان، ایران، پاکستان، ایرلند، هند و اتریش.

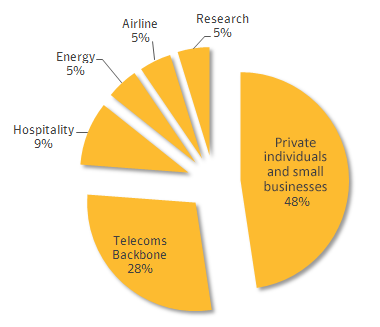

همچنین هدفهای مشخص این

بدافزار در هر یک از این کشورها نیز عبارت بودهاند از: افراد عادی و

کسب و کارهای کوچک، شرکتها و نهادهای مخابراتی و ارتباطی، بخش انرژی،

هواپیماییها و نهادهای تحقیقاتی.

سیمانتک اشاره کرده که این بدافزار به دلیل ذات کاملا پیچیده و غیرقابل کشف خود برای جاسوسی و سرقت اطلاعات در بلند مدت ـ چندین سال ـ بسیار مناسب است. همچنین کشف آن به معنای درک و دریافت نوع فعالیت و منابع آن نیست: این بدافزار از روشهای بسیار پیچیدهای برای ارتباط با طراحان و هکرهای خود استفاده میکند که شامل رمزگذاری ارتباط به شکل دقیق، استفاده از ICMP/ping، قرار دادن فرامین اجرایی در کوکیهای HTTP و استفاده از پروتکلهای TCP و UDP شخصی است.

برای دیدن متن کامل گزارش سیمانتک در خصوص این جاسوس سایبری پیچیده به اینجا مراجعه کنید.